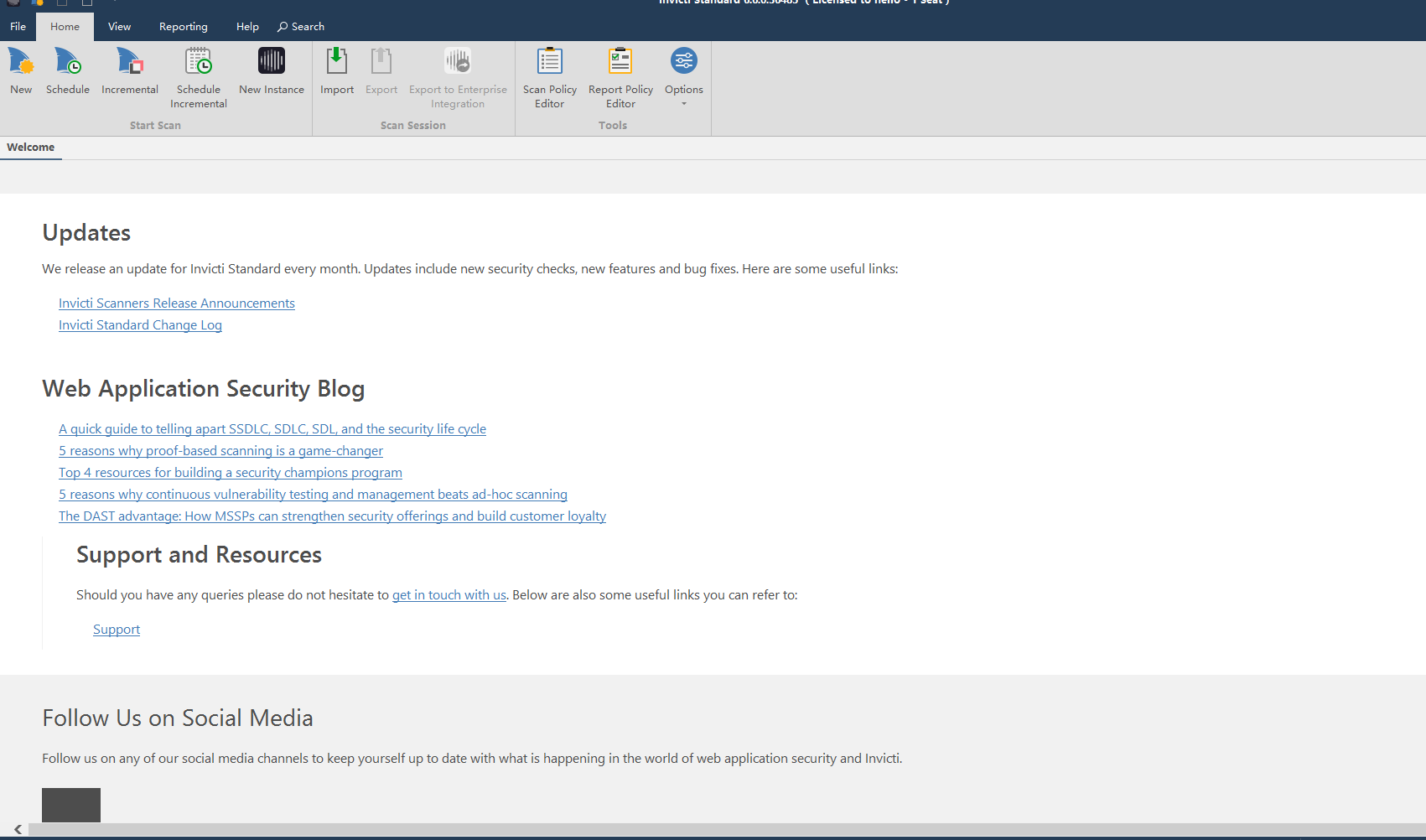

2022年3月8日起,Netsparker正式更名为Invicti

更新版本

更新日志

Invicti 标准 6.6.0.36485 – 2022 年 6 月 14 日

新的功能

- 添加了 GraphQL 库检测支持。

- 将Shark 节点添加 到知识库。

- 将Acunetix XML添加到 URL 导入。

- 添加了内置的 DVWA 策略来扫描策略。

改进

- 更新了嵌入式 Chromium 浏览器。

- 添加了一个新的 IAST 漏洞:会话超时过长。

- 为 IAST Node.js 传感器添加了新的配置漏洞。

- 为 IAST Java 传感器添加了新的配置漏洞。

- 添加了对检测 HSQLDB 上的 SQL 注入的支持。

- 添加了对通过文件上传检测 XSS 的支持。

- 更新了 DISA STIG 分类。

- 更新了 Java 和 Node.js IAST 传感器。

- 改进了基于时间的盲 SQLi 检测检查。

- 改进了内容安全策略引擎。

- 通过文件上传漏洞模板更新了 XSS。

- 更新了 Invicti Standard 安装程序的许可协议。

- 为 DOM 模拟添加了提取资源默认属性。

- 改进了 Netsparker 标准中用于传出 Web 请求(如 Hawk)的代理使用。

- 添加了在 SSL/TLS 连接期间丢弃企业集成窗口上的证书验证错误的选项。

- 添加了漏洞类型过滤器以添加漏洞查找表。

- 在身份验证请求中添加了代理模式。

- 添加了扫描登录页面的默认行为。

- 添加了禁用反 CSRF 令牌攻击的选项。

- 添加了阻止在 SPA 页面上导航的选项。

- 添加了禁用 TLS1.3 的默认行为

修复

- 修复了基于 HTTP 的基本授权错误。

- 修复了 SQL 注入漏洞系列报告错误。

- 修复了将脚本添加到暂停扫描时自定义脚本引发空引用异常的错误。

- 修复了在使用复制的配置文件开始新扫描时删除身份验证密码的错误。

- 修复了导致站点地图在使用 IAST 扫描期间消失的错误。

- 修复了在将报告策略导出为 SQL 文件时导致缺少表和值的错误。

- 修复了 GraphQL 导入窗口的拼写错误。

- 修复了用户从基础报告创建自定义报告时发生的报告命名错误。

- 修复了在使用攻击模式攻击参数时发生错误时导致攻击过程无法完成安全检查的问题。

- 修复了更新所有内置扫描策略而不是编辑的扫描策略的错误。

- 修正了跳过爬行和攻击弹出窗口的错字。

- 修复了在为扫描策略名称输入不可接受的字符后阻止出现错误图标的错误。

- 修复了一个错误,该错误不会将 Spring4Shell 远程代码执行检查迁移到新的扫描策略,尽管选择了超过 50% 的检查。

- 修复了从“扫描策略”窗口的“加载预设值”下拉列表中选择大型 SPA 时引发错误的错误。

- 修复了不显示 Rest API TestInvicti 网站的配置向导的错误。

- 修复了报告策略中缺少的模板部分迁移。

- 修复了在错误提交报告时引发错误的错误。

- 修复了 LFI Exploiter 空引用。

- 修复了当详细扫描报告未报告自定义漏洞的 CVSS 分数时发生的错误。

- 修复了当 Log4J 漏洞配置文件未随报告策略迁移一起迁移时发生的错误。

- 修复了用户在“新扫描”面板上搜索目标 URL 时发生的错误。

- 修复了超时错误消息中的错字。

- 修复了阻止导入 WSDL 文件的错误。

- 修复了仅扫描 TLS 1.3 支持的站点时报告“SSL/TLS 未实施”的问题。

- 修复了在将系统代理输入到 appsetting.json 时提供自定义用户名和密码凭据时引发 NTML 身份验证错误的错误

- 修复了被动漏洞从范围外链接报告的错误。

移动

- 删除了 Expect-CT 安全检查。

- 删除了 URL 重写规则中的文本结尾字符。

界面截图

扫描结果

工具下载

密鉴网-https://www.123pan.com/s/uIxZVv-YAwk3.html提取码:pLV4

欢迎关注公众号: 小拉达百宝箱