*0x01** 环境介绍

本次免杀所使用的是shellcode分离免杀技术

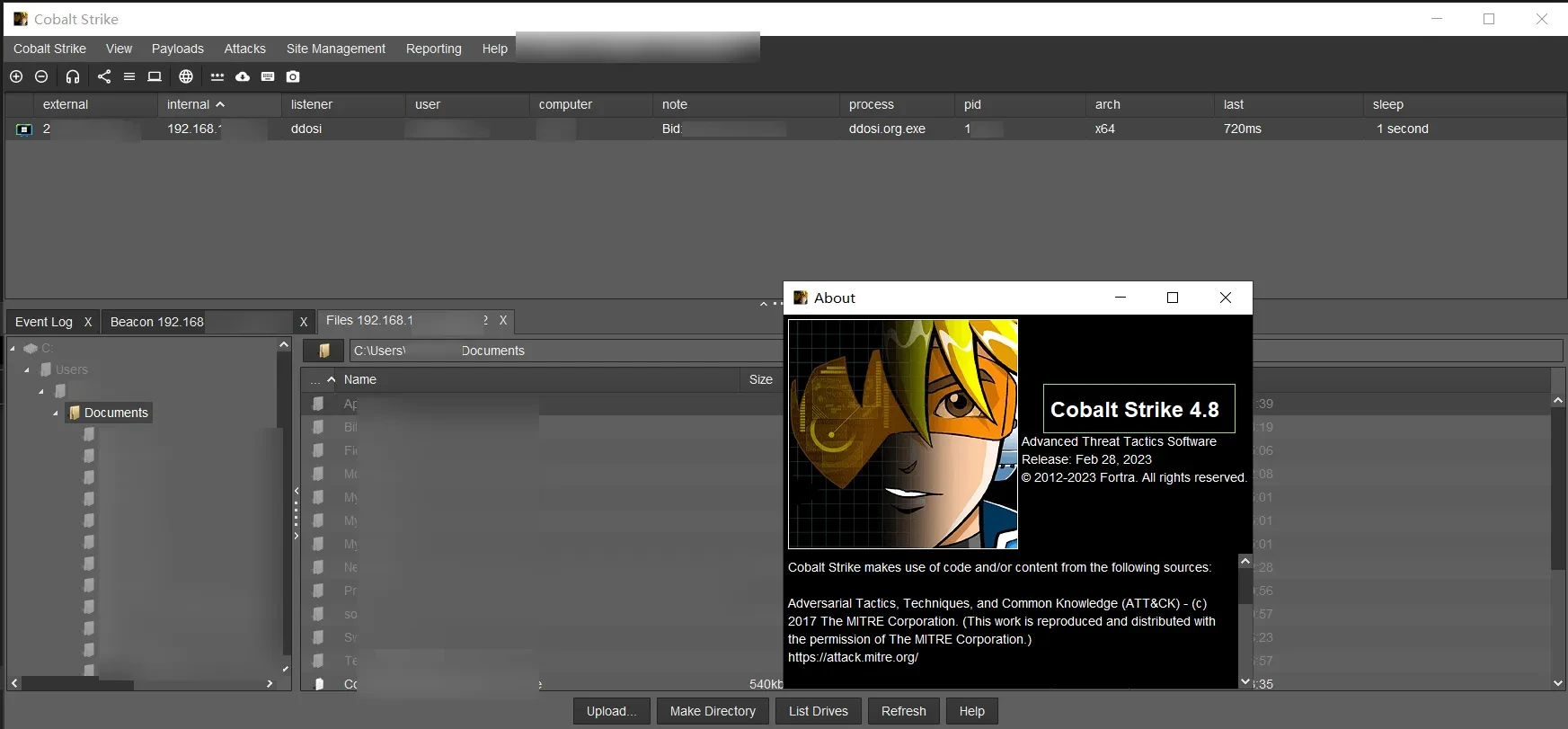

cobaltstrike4.3客户端:Windows10 专业版

cobaltstrike4.3客户端:自己VPS

CS版本:4.3

语言环境:Golang,插件需要本地安装Golang环境,生成木马时会调用编译

cobaltstrike4.3下载和使用见前面文章

http://www.digter8.com/391.html CS 4.3下载

http://www.digter8.com/394.html CS 4.3使用教程

插件:项目地址:

https://github.com/hack2fun/BypassAV

0x02 插件部署

使用需要Go环境,直接下载作者项目中的.cna插件文件,打开CS——Cobalt Strike——Script Manager导入插件。

然后load导入,之前生成exe木马,直接选择Attacks——BypassAV,而不是Packages

0x03 测试结果

选择已经设置好的监听器,生成exe就好了,亲测32位的可以过腾讯管家和360。64位的可以过腾讯管家,但是过不了360。

360静态扫描和动态执行都没有报毒

腾讯管家也一样

在线扫描平台virscan结果:6%的杀毒软件(3/50)报告发现病毒

国内杀软都没报毒

0x04 总结

作为一个免杀萌新,记录一下学习,免杀的手段还有很多,比如流量对抗、防逆向代码对抗、威胁情报等等路还很长,顺便提个醒,在真实环境中,这种回连木马除了要过终端的防御之外,还得过流量检测设备,目前厂商的设备基本具备检测3.14、4.0版本(其他没有测试过)的CS流量,但是如果修改CS的特征的话,还是可以规避检测的。